En el mundo de la infraestructura de red, la interconectividad entre sucursales suele ser un dolor de cabeza financiero. Para una empresa con tres sedes que necesita comunicar máquinas críticas, la respuesta tradicional de los ISP suele ser una costosa red MPLS. Sin embargo, ¿qué sucede cuando la empresa no puede o no quiere asumir esos costos recurrentes?

En este artículo, desglosamos cómo resolvimos este desafío para un cliente utilizando Firewalls Linux, segmentación por VRF y una integración inteligente con su infraestructura de Fortinet.

El Desafío: Conectar lo Crítico con Presupuesto Cero (o casi)

Nuestro cliente contaba con tres sucursales. En cada una, existían máquinas críticas de monitoreo que:

- No tienen salida a internet por motivos de seguridad.

- Necesitaban reportar parámetros básicos y estados de funcionamiento.

- Requerían una comunicación privada, pero el ancho de banda necesario era mínimo (telemetría básica).

El presupuesto descartaba de inmediato un enlace MPLS dedicado. El reto era crear una “red privada” sobre internet pública, manteniendo una seguridad de grado industrial.

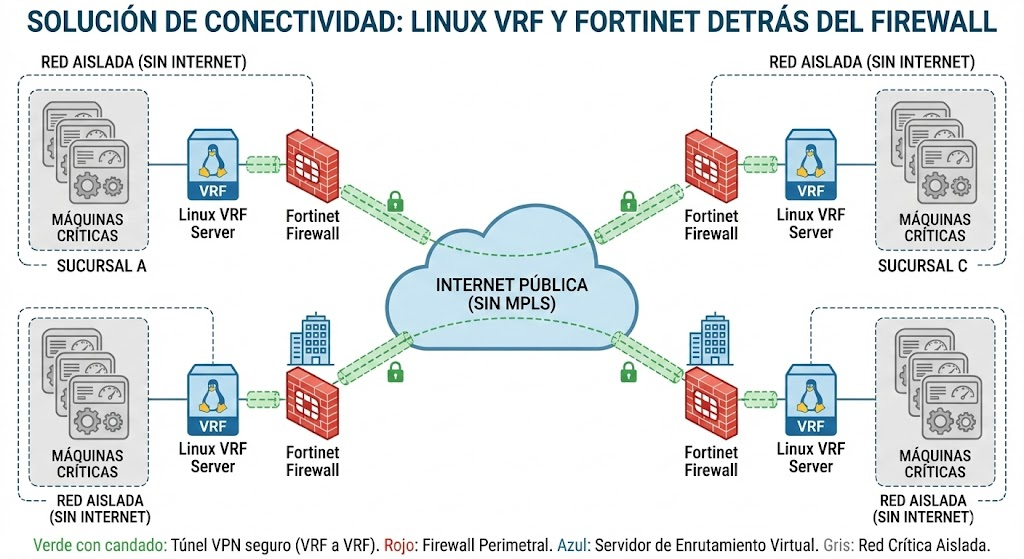

La Arquitectura: El Poder de Linux detrás de Fortinet

La solución no fue reemplazar lo existente, sino añadir una capa de inteligencia especializada. Implementamos nodos de conectividad Linux ubicados estratégicamente detrás de los Firewalls Fortinet de cada sucursal.

1. VRF (Virtual Routing and Forwarding) en Linux

La clave del éxito fue el uso de VRF. En lugar de tener una sola tabla de enrutamiento que podría exponer las máquinas críticas a la red general de la oficina, creamos “instancias” de enrutamiento virtuales.

- Esto nos permitió aislar el tráfico de las máquinas críticas en su propia burbuja lógica.

- Aunque el hardware es el mismo, el tráfico de monitoreo nunca “ve” el tráfico de la red administrativa.

2. El túnel de conectividad

Utilizando protocolos de túnel (como Wireguard o IPsec) sobre los servidores Linux, interconectamos las tres sedes. Dado que los firewalls Linux estaban detrás de los Fortinet, configuramos el port forwarding y las reglas de políticas necesarias en los Fortigate para permitir que solo el tráfico de los nodos de conectividad fluyera entre sedes.

¿Por qué esta solución es adecuada para este caso?

- Ahorro de Costos: Eliminamos el cargo mensual de MPLS, utilizando los enlaces de internet ya existentes.

- Seguridad de Capas (Defense in Depth): Al estar el nodo Linux detrás del Fortinet, el tráfico debe pasar por dos filtros de seguridad antes de llegar a las máquinas críticas.

- Aislamiento Total: Las máquinas críticas permanecen “air-gapped” respecto a internet. Solo pueden hablar entre ellas a través de la VRF específicamente diseñada para ello.

- Bajo Overhead: Al ser parámetros básicos, la carga sobre el CPU de los servidores Linux es despreciable, permitiendo una estabilidad del 99.9%.

No siempre la solución más cara es la mejor. En este caso, la flexibilidad del software libre (Linux) combinada con la robustez de hardware perimetral (Fortinet) nos permitió entregar una solución de nivel corporativo a una fracción del costo.

La ingeniería consiste en resolver problemas complejos con los recursos disponibles, y esta red es prueba de que el ingenio técnico puede vencer a las limitaciones presupuestarias.

¿Tu empresa enfrenta desafíos similares? No permitas que los altos costos de los enlaces tradicionales limiten el crecimiento o la seguridad de tu infraestructura. En Celtasoftware, somos especialistas en diseñar soluciones de red a medida que priorizan la eficiencia y la seguridad sin comprometer tu presupuesto.

Contáctanos hoy para una evaluación técnica y descubre cómo podemos optimizar tus costos.